सब कुछ जो आपको जानना आवश्यक है जब मैक नए सिल्वर स्पैरो मैलवेयर से संक्रमित हो जाता है (09.15.25)

अगर आपको लगता है कि आपका Mac मैलवेयर से सुरक्षित है, तो फिर से सोचें। मैलवेयर लेखक macOS सहित विभिन्न प्लेटफार्मों की कमजोरियों का फायदा उठाने में माहिर हो गए हैं। यह पिछले मैलवेयर संक्रमणों में स्पष्ट है जो मैक को लक्षित करते हैं, जिसमें श्लेयर मैलवेयर और शीर्ष परिणाम मैलवेयर शामिल हैं।

सिल्वर स्पैरो मैकोज़ मैलवेयर क्या है?हाल ही में, रेड कैनरी, मालवेयरबाइट्स और वीएमवेयर कार्बन ब्लैक सुरक्षा शोधकर्ताओं ने एक नए macOS मैलवेयर की खोज की जिसने विश्व स्तर पर 40,000 से अधिक Mac को संक्रमित किया। इस नए खतरे का नाम सिल्वर स्पैरो है। मालवेयरबाइट्स के अनुसार, मैलवेयर संयुक्त राज्य अमेरिका, यूनाइटेड किंगडम, कनाडा, फ्रांस और जर्मनी के साथ उच्चतम सांद्रता वाले 153 देशों में फैल गया है। यह स्पष्ट नहीं है कि इन 40,000 में से कितने M1 Mac हैं और हमें नहीं पता कि वितरण कैसा दिखता है।

शोधकर्ताओं ने नोट किया है कि भले ही सिल्वर स्पैरो संक्रमित डिवाइस के लिए काफी गंभीर खतरा है, लेकिन यह कोई दुर्भावनापूर्ण व्यवहार प्रदर्शित नहीं करता है जिसकी अक्सर सामान्य macOS एडवेयर से अपेक्षा की जाती है। यह मैलवेयर को और अधिक चौंकाने वाला बनाता है क्योंकि सुरक्षा विशेषज्ञों को पता नहीं है कि मैलवेयर को क्या करने के लिए डिज़ाइन किया गया था।

हालांकि, शोधकर्ताओं ने देखा कि दुर्भावनापूर्ण सॉफ़्टवेयर किसी भी समय दुर्भावनापूर्ण पेलोड वितरित करने के लिए तैयार रहता है। जांच करने पर, सिल्वर स्पैरो macOS मैलवेयर स्ट्रेन ने कभी भी संक्रमित डिवाइस पर दुर्भावनापूर्ण पेलोड वितरित नहीं किया, लेकिन उन्होंने प्रभावित मैक उपयोगकर्ताओं को चेतावनी दी कि यह अपने निष्क्रिय व्यवहार के बावजूद अभी भी महत्वपूर्ण जोखिम रखता है।

हालांकि शोधकर्ताओं ने सिल्वर स्पैरो को अतिरिक्त दुर्भावनापूर्ण पेलोड वितरित करते हुए नहीं देखा है, इसकी एम 1 चिप संगतता, वैश्विक पहुंच, उच्च संक्रमण दर और परिचालन परिपक्वता सिल्वर स्पैरो को एक गंभीर गंभीर खतरा बनाती है। सुरक्षा विशेषज्ञों ने यह भी पाया कि मैक मैलवेयर इंटेल और ऐप्पल सिलिकॉन प्रोसेसर दोनों के साथ संगत है। 18, 2020: मैलवेयर संस्करण 1 (गैर-M1 संस्करण) कॉलबैक डोमेन api.mobiletraits[.]com बनाया गया

सुरक्षा फर्म रेड कैनरी ने नए मैलवेयर की खोज की, जो नए M1 प्रोसेसर से लैस Mac को लक्षित करता है। मैलवेयर का नाम सिल्वर स्पैरो है, और कमांड निष्पादित करने के लिए macOS इंस्टालर जावास्क्रिप्ट एपीआई का उपयोग करता है। यहां वह है जो आपको जानना आवश्यक है।

कोई भी निश्चित रूप से नहीं जानता। एक बार मैक पर सिल्वर स्पैरो एक घंटे में एक बार सर्वर से जुड़ता है। सुरक्षा शोधकर्ता चिंतित हैं कि यह एक बड़े हमले के लिए तैयार हो सकता है।

सुरक्षा कंपनी रेड कैनरी का मानना है कि, जबकि सिल्वर स्पैरो ने अब तक एक दुर्भावनापूर्ण पेलोड दिया है, यह काफी गंभीर खतरा पैदा कर सकता है।

पी>

मैलवेयर इसलिए उल्लेखनीय हो गया है क्योंकि यह Apple के M1 चिप पर चलता है। यह जरूरी नहीं है कि अपराधी विशेष रूप से M1 Mac को लक्षित कर रहे हैं, बल्कि यह सुझाव देता है कि M1 Mac और Intel Mac दोनों संक्रमित हो सकते हैं।

क्या ज्ञात है कि संक्रमित कंप्यूटर एक घंटे में एक बार सर्वर से संपर्क करते हैं। , इसलिए यह किसी बड़े हमले की तैयारी का एक रूप हो सकता है।

मैलवेयर कमांड निष्पादित करने के लिए Mac OS इंस्टालर Javascript API का उपयोग करता है।

सुरक्षा कंपनी अब तक ऐसा करने में असमर्थ रही है। यह निर्धारित करें कि कैसे आदेश आगे कुछ भी ले जाते हैं, और इस प्रकार यह अभी भी अज्ञात है कि सिल्वर स्पैरो किस हद तक खतरा बन गया है। सुरक्षा कंपनी फिर भी मानती है कि मैलवेयर गंभीर है।

Apple की ओर से, कंपनी ने सिल्वर स्पैरो मैलवेयर से जुड़े पैकेज पर हस्ताक्षर करने के लिए उपयोग किए गए प्रमाणपत्र को रद्द कर दिया है।

Apple की नोटरी सेवा के बावजूद, macOS मालवेयर डेवलपर्स ने Apple उत्पादों को सफलतापूर्वक लक्षित किया है, जिनमें MacBook Pro, MacBook Air और Mac Mini जैसे नवीनतम ARM चिप का उपयोग करने वाले उत्पाद शामिल हैं।

Apple का दावा है कि "उद्योग- अग्रणी” उपयोगकर्ता सुरक्षा तंत्र मौजूद है लेकिन मैलवेयर का खतरा फिर से उभरता रहता है।

वास्तव में, ऐसा लगता है कि खतरे के अभिनेता पहले से ही खेल से आगे हैं, अपने बचपन में M1 चिप्स को लक्षित कर रहे हैं। ऐसा कई वैध डेवलपर्स द्वारा अपने एप्लिकेशन को नए प्लेटफॉर्म पर पोर्ट नहीं करने के बावजूद किया गया है।

सिल्वर स्पैरो मैकओएस मैलवेयर इंटेल और एआरएम के लिए बायनेरिज़ को शिप करता है, एडब्ल्यूएस और अकामाई सीडीएन का उपयोग करता है

शोधकर्ताओं ने सिल्वर को समझाया "क्लिपिंग सिल्वर स्पैरो विंग्स: आउटिंग मैकओएस मालवेयर बिफोर इट फ्लाइट" ब्लॉग पोस्ट में स्पैरो का संचालन।

मैलवेयर का नया टुकड़ा दो बायनेरिज़ में मौजूद है, मैक-ऑब्जेक्ट प्रारूप इंटेल x86_64 प्रोसेसर और मैक-ओ को लक्षित करता है M1 Mac के लिए डिज़ाइन किया गया बाइनरी।

मैकोज़ मैलवेयर "अपडेट.पीकेजी" या "अपडेटर.पीकेजी" नामक ऐप्पल इंस्टॉलर पैकेज के माध्यम से स्थापित किया गया है।

संग्रह में जावास्क्रिप्ट कोड शामिल होता है जो इंस्टॉल स्क्रिप्ट निष्पादित होने से पहले चलता है, जिससे उपयोगकर्ता को अनुमति देने के लिए प्रेरित किया जाता है। एक प्रोग्राम "निर्धारित करता है कि क्या सॉफ़्टवेयर स्थापित किया जा सकता है।"

यदि उपयोगकर्ता स्वीकार करता है, तो जावास्क्रिप्ट कोड verx.sh नामक एक स्क्रिप्ट स्थापित करता है। इस बिंदु पर स्थापना प्रक्रिया को निरस्त करना व्यर्थ है क्योंकि मालवेयरबाइट्स के अनुसार, सिस्टम पहले से ही संक्रमित है।

एक बार स्थापित होने के बाद, स्क्रिप्ट हर घंटे एक कमांड और कंट्रोल सर्वर से संपर्क करती है, कमांड या बायनेरिज़ को निष्पादित करने के लिए जाँच करती है।

कमांड एंड कंट्रोल सेंटर Amazon Web Services (AWS) और अकामाई कंटेंट डिलीवरी नेटवर्क्स (CDN) इंफ्रास्ट्रक्चर पर चलता है। शोधकर्ताओं ने कहा कि क्लाउड इन्फ्रास्ट्रक्चर के उपयोग से वायरस को रोकना कठिन हो जाता है।

आश्चर्यजनक रूप से, शोधकर्ताओं ने अंतिम पेलोड की तैनाती का पता नहीं लगाया, इस प्रकार मैलवेयर के अंतिम लक्ष्य को एक रहस्य बना दिया।

आश्चर्यजनक रूप से, शोधकर्ताओं ने अंतिम पेलोड की तैनाती का पता नहीं लगाया। पी>

उन्होंने नोट किया कि शायद मैलवेयर कुछ शर्तों के पूरा होने की प्रतीक्षा कर रहा था। इसी तरह, यह संभवतः सुरक्षा शोधकर्ताओं द्वारा निगरानी किए जाने का पता लगा सकता है, इस प्रकार दुर्भावनापूर्ण पेलोड को तैनात करने से बचता है।

निष्पादित होने पर, इंटेल x86_64 बायनेरिज़ "हैलो वर्ल्ड" प्रिंट करते हैं जबकि मच-ओ बायनेरिज़ प्रदर्शित करते हैं "आपने यह किया !"

शोधकर्ताओं ने उनका नाम "बाईस्टैंडर बायनेरिज़" रखा क्योंकि उनमें कोई दुर्भावनापूर्ण व्यवहार नहीं था। इसके अतिरिक्त, macOS मालवेयर में खुद को हटाने के लिए एक तंत्र है, जो इसकी चुपके क्षमताओं को जोड़ता है।

हालांकि, उन्होंने नोट किया कि किसी भी संक्रमित डिवाइस पर सेल्फ-रिमूव फीचर का उपयोग कभी नहीं किया गया था। मैलवेयर उस img URL को भी खोजता है जिसे इंस्टालेशन के बाद से डाउनलोड किया गया था। उन्होंने तर्क दिया कि मैलवेयर डेवलपर ट्रैक करना चाहते हैं कि कौन सा वितरण चैनल सबसे प्रभावी था।

शोधकर्ता यह पता नहीं लगा सके कि मैलवेयर कैसे पहुंचा, लेकिन संभावित वितरण चैनलों में नकली फ्लैश अपडेट, पायरेटेड सॉफ़्टवेयर, दुर्भावनापूर्ण विज्ञापन या वैध ऐप्स शामिल हैं।

साइबर अपराधी अपने हमलों के नियमों को परिभाषित करते हैं, और यह हम पर निर्भर है कि हम उनकी रणनीति से बचाव करें, भले ही वे रणनीति पूरी तरह से स्पष्ट न हों। सिल्वर स्पैरो के साथ यही स्थिति है, जो नए पहचाने गए मैलवेयर macOS को लक्षित कर रहा है। वर्तमान में, यह बहुत अधिक काम नहीं करता है, लेकिन यह उन युक्तियों में अंतर्दृष्टि प्रदान कर सकता है जिनसे हमें बचाव करना चाहिए।

सिल्वर स्पैरो मैलवेयर के तकनीकी विनिर्देश

शोधकर्ताओं की जांच के अनुसार, सिल्वर स्पैरो मैलवेयर के दो संस्करण हैं, जिन्हें "संस्करण 1" और "संस्करण 2" कहा जाता है।

मैलवेयर संस्करण 1

- फ़ाइल का नाम: updater.pkg (v1 के लिए इंस्टॉलर पैकेज)

- MD5: 30c9bc7d40454e501c358f77449071aa

मैलवेयर संस्करण 2

- फ़ाइल नाम: अद्यतन .pkg (v2 के लिए इंस्टॉलर पैकेज)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

डाउनलोड URL और स्क्रिप्ट टिप्पणियों में परिवर्तन के अलावा, मैलवेयर के दो संस्करणों में केवल एक बड़ा अंतर था। पहले संस्करण में केवल Intel x86_64 आर्किटेक्चर के लिए संकलित Mach-O बाइनरी शामिल थी, जबकि दूसरे संस्करण में Intel x86_64 और M1 ARM64 आर्किटेक्चर दोनों के लिए संकलित Mach-O बाइनरी शामिल थी। यह महत्वपूर्ण है क्योंकि M1 ARM64 आर्किटेक्चर नया है और नए प्लेटफॉर्म के लिए बहुत कम खतरों की खोज की गई है।

मैक-ओ संकलित बायनेरिज़ कुछ भी नहीं कर रहे हैं इसलिए उन्हें "बायस्टैंडर" कहा जाता है। बायनेरिज़।"

सिल्वर स्पैरो कैसे वितरित किया जाता है?रिपोर्टों के आधार पर, बहुत से macOS खतरों को दुर्भावनापूर्ण विज्ञापनों के माध्यम से PKG या DMG रूप में एकल, स्व-निहित इंस्टॉलर के रूप में वितरित किया जाता है, एक वैध एप्लिकेशन के रूप में-जैसे Adobe Flash Player—या अपडेट के रूप में। इस मामले में, हालांकि, हमलावरों ने मैलवेयर को दो अलग-अलग पैकेजों में वितरित किया: updater.pkg और update.pkg। दोनों संस्करण निष्पादित करने के लिए समान तकनीकों का उपयोग करते हैं, केवल बाईस्टैंडर बाइनरी के संकलन में भिन्नता है।

सिल्वर स्पैरो के बारे में एक अनूठी बात यह है कि इसके इंस्टॉलर पैकेज संदिग्ध कमांड को निष्पादित करने के लिए macOS इंस्टालर जावास्क्रिप्ट एपीआई का लाभ उठाते हैं। जबकि कुछ वैध सॉफ्टवेयर भी ऐसा कर रहे हैं, यह पहली बार मैलवेयर द्वारा किया गया है। यह व्यवहार से एक विचलन है जिसे हम आमतौर पर दुर्भावनापूर्ण macOS इंस्टालर में देखते हैं, जो आमतौर पर कमांड निष्पादित करने के लिए प्रीइंस्टॉल या पोस्टइंस्टॉल स्क्रिप्ट का उपयोग करते हैं। प्रीइंस्टॉल और पोस्टइंस्टॉल मामलों में, इंस्टॉलेशन एक विशेष टेलीमेट्री पैटर्न उत्पन्न करता है जो निम्न जैसा दिखता है:

- अभिभावक प्रक्रिया: package_script_service

- प्रक्रिया: bash, zsh, sh, Python, या कोई अन्य दुभाषिया

- कमांड लाइन: इसमें प्रीइंस्टॉल या पोस्टइंस्टॉल शामिल है

यह टेलीमेट्री पैटर्न अपने आप में दुर्भावना का विशेष रूप से उच्च-निष्ठा संकेतक नहीं है क्योंकि वैध सॉफ़्टवेयर भी स्क्रिप्ट का उपयोग करता है, लेकिन यह सामान्य रूप से प्रीइंस्टॉल और पोस्टइंस्टॉल स्क्रिप्ट का उपयोग करके इंस्टॉलर की मज़बूती से पहचान करता है। सिल्वर स्पैरो, पैकेज फ़ाइल की डिस्ट्रीब्यूशन डेफिनिशन एक्सएमएल फ़ाइल में जावास्क्रिप्ट कमांड को शामिल करके दुर्भावनापूर्ण macOS इंस्टालर से देखने की अपेक्षा से अलग है। यह एक अलग टेलीमेट्री पैटर्न तैयार करता है:

- अभिभावक प्रक्रिया: इंस्टॉलर

- प्रक्रिया: बैश

पूर्व-इंस्टॉल और पोस्ट-इंस्टॉल स्क्रिप्ट की तरह, यह टेलीमेट्री पैटर्न अपने आप में दुर्भावनापूर्ण व्यवहार की पहचान करने के लिए पर्याप्त नहीं है। प्रीइंस्टॉल और पोस्टइंस्टॉल स्क्रिप्ट में कमांड-लाइन तर्क शामिल होते हैं जो वास्तव में निष्पादित हो रहे हैं में सुराग प्रदान करते हैं। दूसरी ओर, दुर्भावनापूर्ण जावास्क्रिप्ट कमांड वैध macOS इंस्टालर प्रक्रिया का उपयोग करके चलते हैं और इंस्टॉलेशन पैकेज की सामग्री में बहुत कम दृश्यता प्रदान करते हैं या वह पैकेज जावास्क्रिप्ट कमांड का उपयोग कैसे करता है।

हम जानते हैं कि मैलवेयर अद्यतन.pkg या updater.pkg नामक Apple इंस्टालर पैकेज (.pkg फ़ाइलें) के माध्यम से स्थापित किया गया था। हालाँकि, हम नहीं जानते कि ये फ़ाइलें उपयोगकर्ता को कैसे वितरित की गईं।

इन .pkg फ़ाइलों में जावास्क्रिप्ट कोड शामिल था, इस तरह से कोड बहुत शुरुआत में चलेगा, इससे पहले कि स्थापना वास्तव में शुरू हो। . तब उपयोगकर्ता से पूछा जाएगा कि क्या वे "यह निर्धारित करने के लिए कि सॉफ़्टवेयर स्थापित किया जा सकता है" किसी प्रोग्राम को चलाने की अनुमति देना चाहते हैं।

सिल्वर स्पैरो का इंस्टॉलर उपयोगकर्ता को बताता है:

“यह पैकेज यह निर्धारित करने के लिए एक प्रोग्राम चलाएगा कि क्या सॉफ़्टवेयर स्थापित किया जा सकता है।”

इसका मतलब यह है कि, यदि आप जारी रखें पर क्लिक करें, लेकिन फिर इसके बारे में बेहतर सोचें और इंस्टॉलर को छोड़ दें, तो यह बहुत देर हो जाएगी। आप पहले ही संक्रमित हो चुके होंगे।

दुर्भावनापूर्ण गतिविधि का एक अन्य संकेत आपके मैक पर एक लॉन्च एजेंट बनाने वाली प्लिस्टबड्डी प्रक्रिया थी। समय-समय पर या स्वचालित रूप से कार्यों को निष्पादित करने के लिए। उन्हें किसी भी उपयोगकर्ता द्वारा एंडपॉइंट पर लिखा जा सकता है, लेकिन वे आमतौर पर उन्हें लिखने वाले उपयोगकर्ता के रूप में भी निष्पादित करेंगे।

MacOS पर प्रॉपर्टी लिस्ट (प्लिस्ट) बनाने के कई तरीके हैं, और कभी-कभी हैकर्स अपनी जरूरतों को पूरा करने के लिए अलग-अलग तरीकों का इस्तेमाल करते हैं। ऐसा ही एक तरीका है प्लिस्टबड्डी के माध्यम से, एक अंतर्निहित उपकरण जो आपको लॉन्चएजेंट सहित समापन बिंदु पर विभिन्न संपत्ति सूचियां बनाने की अनुमति देता है। कभी-कभी हैकर्स दृढ़ता स्थापित करने के लिए प्लिस्टबड्डी की ओर रुख करते हैं, और ऐसा करने से डिफेंडरों को ईडीआर का उपयोग करके लॉन्चएजेंट की सामग्री का आसानी से निरीक्षण करने में सक्षम बनाता है क्योंकि फ़ाइल के सभी गुण लिखने से पहले कमांड लाइन पर दिखाए जाते हैं।

सिल्वर स्पैरो में मामले में, ये प्लिस्ट की सामग्री लिखने वाले आदेश हैं:

- PlistBuddy -c "जोड़ें:लेबल स्ट्रिंग init_verx" ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c "जोड़ें :RunAtLoad bool true" ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c "Add :StartInterval पूर्णांक 3600" ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c "जोड़ें: प्रोग्राम तर्क सरणी" ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c "जोड़ें :ProgramArguments:0 string '/bin/sh'" ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c "Add :ProgramArguments:1 string -c" ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML निम्न के जैसा होगा:

लेबल

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/bin/sh'

-c

“~/Library/Application\\ Support/verx_updater/verx. sh” [टाइमस्टैम्प] [प्लिस्ट से डाउनलोड किया गया डेटा]

सिल्वर स्पैरो में एक फ़ाइल जांच भी शामिल है जो डिस्क पर ~/Library/._insu की उपस्थिति की जांच करके सभी दृढ़ता तंत्र और स्क्रिप्ट को हटाने का कारण बनती है। यदि फ़ाइल मौजूद है, तो सिल्वर स्पैरो अपने सभी घटकों को समापन बिंदु से हटा देता है। मालवेयरबाइट्स (d41d8cd98f00b204e9800998ecf8427e) से रिपोर्ट किए गए हैश ने संकेत दिया कि ._insu फ़ाइल खाली थी।

अगर [ -f ~/Library/._insu ]

तब

rm ~/Library/Launchagents/ verx.plist

rm ~/Library/Launchagents/init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm /tmp/verx

rm -r ~/Library/Application\\ Support/verx_updater

rm / tmp/agent.sh

launchctl remove init_verx

इंस्टॉलेशन के अंत में, सिल्वर स्पैरो कर्ल HTTP POST अनुरोध के लिए डेटा बनाने के लिए दो डिस्कवरी कमांड निष्पादित करता है जो दर्शाता है कि इंस्टॉलेशन हुआ। एक रिपोर्टिंग के लिए सिस्टम UUID को पुनः प्राप्त करता है, और दूसरा मूल पैकेज फ़ाइल को डाउनलोड करने के लिए उपयोग किए गए URL को ढूंढता है।

एक sqlite3 क्वेरी निष्पादित करके, मैलवेयर मूल URL को PKG से डाउनलोड करता है, जिससे साइबर अपराधियों को एक सफल वितरण चैनलों का विचार। हम आमतौर पर macOS पर दुर्भावनापूर्ण एडवेयर के साथ इस तरह की गतिविधि देखते हैं: sqlite3 sqlite3 ~/Library/Preferences/com.apple.LaunchServices.QuarantineEventsV* 'LSQuarantineDataURLString को LSQuarantineEvent से चुनें, जहां LSQuarantineDataURLString जैसे LSQuarantine'मैक से सिल्वर स्पैरो मैलवेयर कैसे निकालें

Apple ने सिल्वर स्पैरो मैलवेयर को स्थापित करने में सक्षम बनाने वाले डेवलपर प्रमाणपत्रों को ओवरराइड करने के लिए तुरंत कदम उठाए। इसलिए आगे की स्थापना अब संभव नहीं होनी चाहिए।

Apple के ग्राहक आमतौर पर मैलवेयर से सुरक्षित रहते हैं क्योंकि मैक ऐप स्टोर के बाहर डाउनलोड किए गए सभी सॉफ़्टवेयर को नोटरीकृत करने की आवश्यकता होती है। इस मामले में ऐसा लगता है कि मैलवेयर लेखक एक प्रमाणपत्र प्राप्त करने में सक्षम थे जिसका उपयोग पैकेज पर हस्ताक्षर करने के लिए किया गया था।

इस प्रमाणपत्र के बिना मैलवेयर अब और कंप्यूटरों को संक्रमित नहीं कर सकता है।

सिल्वर स्पैरो का पता लगाने का एक अन्य तरीका संकेतकों की उपस्थिति की खोज करना है ताकि यह पुष्टि की जा सके कि आप सिल्वर स्पैरो संक्रमण से निपट रहे हैं या कुछ और:

- एक ऐसी प्रक्रिया की तलाश करें जो PlistBuddy को क्रियान्वित करती प्रतीत हो निम्नलिखित वाली कमांड लाइन के संयोजन के साथ: LaunchAgents और RunAtLoad और true। यह विश्लेषणात्मक कई macOS मैलवेयर परिवारों को खोजने में मदद करता है जो LaunchAgent दृढ़ता स्थापित करते हैं।

- एक ऐसी प्रक्रिया की तलाश करें जो sqlite3 को एक कमांड लाइन के साथ क्रियान्वित करती हुई प्रतीत होती है जिसमें शामिल है: LSQuarantine। यह विश्लेषणात्मक कई macOS मैलवेयर परिवारों को डाउनलोड की गई फ़ाइलों के लिए मेटाडेटा में हेरफेर या खोज करने में मदद करता है।

- एक ऐसी प्रक्रिया की तलाश करें जो एक कमांड लाइन के साथ संयोजन के रूप में कर्ल निष्पादन प्रतीत होती है जिसमें शामिल हैं: s3.amazonaws.com। यह विश्लेषिकी वितरण के लिए S3 बकेट का उपयोग करके कई macOS मैलवेयर परिवारों को खोजने में मदद करता है।

इन फ़ाइलों की उपस्थिति यह भी इंगित करती है कि आपके डिवाइस के साथ सिल्वर स्पैरो मैलवेयर के संस्करण 1 या संस्करण 2 के साथ समझौता किया गया है। :

- ~/Library/._insu (मैलवेयर को खुद को मिटाने का संकेत देने वाली खाली फाइल)

- /tmp/agent.sh (स्थापना कॉलबैक के लिए शेल स्क्रिप्ट निष्पादित)

- /tmp/version.json (निष्पादन प्रवाह निर्धारित करने के लिए S3 से डाउनलोड की गई फ़ाइल)

- /tmp/version.plist (संस्करण।json एक संपत्ति सूची में परिवर्तित)

मैलवेयर संस्करण 1 के लिए:

- फ़ाइल का नाम: updater.pkg (v1 के लिए इंस्टॉलर पैकेज) या अपडेटर (v1 पैकेज में बाईस्टैंडर Mach-O Intel बाइनरी)

- MD5: 30c9bc7d40454e501c358f77449071aa या c668003c9c5b1689ba47a431512b03cc

- s3.amazonaws [.]com (V1 के लिए S3 बकेट होल्डिंग वर्जन.json)

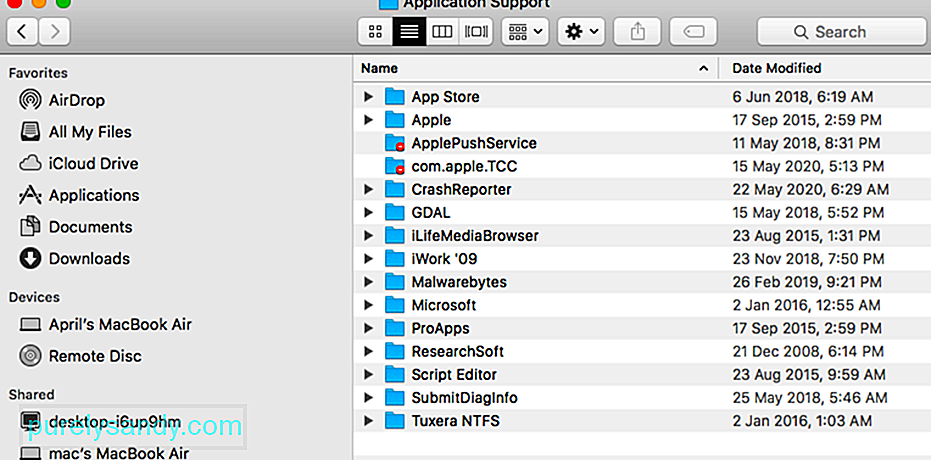

- ~/Library/Application Support/agent_updater/agent.sh (v1 स्क्रिप्ट जो हर घंटे निष्पादित होती है)

- /tmp /agent (वितरित होने पर अंतिम v1 पेलोड वाली फ़ाइल)

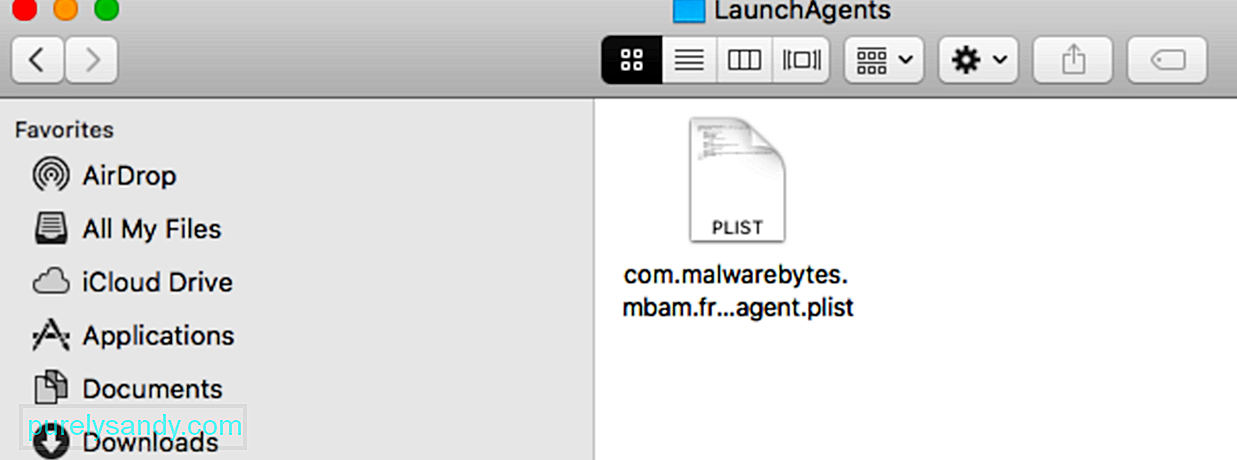

- ~/Library/Launchagents/agent.plist (v1 दृढ़ता तंत्र)

- ~/Library/Launchagents/init_agent.plist (v1 हठ तंत्र)

- डेवलपर आईडी Saotia Seay (5834W6MYX3) - v1 बाईस्टैंडर बाइनरी हस्ताक्षर Apple द्वारा निरस्त कर दिया गया

मैलवेयर संस्करण 2 के लिए:

- फ़ाइल का नाम: update.pkg (v2 के लिए इंस्टॉलर पैकेज) या tasker.app/Contents/MacOS/tasker (बाईस्टैंडर Mach-O Intel और M1 बाइनरी v2 में)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 या b370191228fef82635e39a li>

- s3.amazonaws[.]com (V2 के लिए S3 बकेट होल्डिंग वर्जन.json)

- ~/Library/Application Support/verx_updater/verx.sh (v2 स्क्रिप्ट जो हर घंटे निष्पादित होती है)

- /tmp/verx (वितरित होने पर अंतिम v2 पेलोड वाली फाइल)

- ~/Library/Launchagents/verx.plist (v2 दृढ़ता तंत्र)

- ~/Library/Launchagents/init_verx.plist (v2 दृढ़ता तंत्र)

- डेवलपर आईडी जूली विली (MSZ3ZH74RK) - v2 बायस्टैंडर बाइनरी सिग्नेचर Apple द्वारा निरस्त कर दिया गया

सिल्वर स्पैरो मालवेयर को हटाने के लिए, आप ये कदम उठा सकते हैं:

1. एंटी-मैलवेयर सॉफ़्टवेयर का उपयोग करके स्कैन करें।आपके कंप्यूटर पर मैलवेयर के विरुद्ध सबसे अच्छा बचाव हमेशा आउटबाइट एवर्मोर जैसा विश्वसनीय एंटी-मैलवेयर सॉफ़्टवेयर होगा। इसका कारण सरल है, एक एंटी-मैलवेयर सॉफ़्टवेयर आपके पूरे कंप्यूटर को स्कैन करता है, किसी भी संदिग्ध प्रोग्राम का पता लगाता है और उसे हटा देता है, चाहे वे कितने भी छिपे हों। मैलवेयर को मैन्युअल रूप से हटाने से काम हो सकता है, लेकिन इस बात की संभावना हमेशा बनी रहती है कि आपसे कुछ छूट जाए। एक अच्छा एंटी-मैलवेयर प्रोग्राम नहीं करता है।

2. सिल्वर स्पैरो प्रोग्राम, फाइल्स और फोल्डर को डिलीट करें।

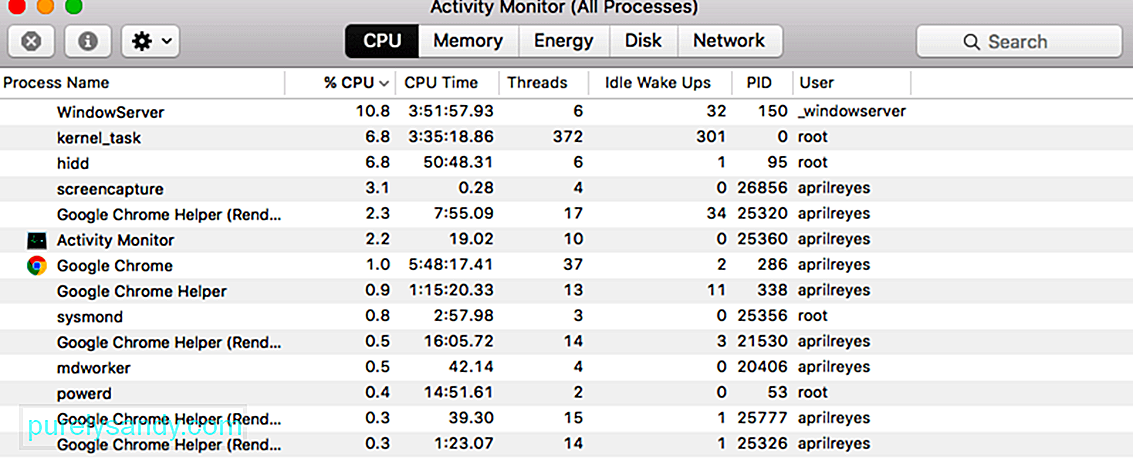

अपने Mac पर सिल्वर स्पैरो मैलवेयर हटाने के लिए, पहले ऐक्टिविटी मॉनिटर पर नेविगेट करें और किसी भी संदिग्ध प्रक्रिया को समाप्त करें। अन्यथा, जब आप इसे हटाने का प्रयास करेंगे तो आपको त्रुटि संदेश प्राप्त होंगे। एक्टिविटी मॉनिटर पर जाने के लिए, निम्नलिखित कदम उठाएं:

आपके द्वारा किसी भी संदिग्ध प्रोग्राम को हटाने के बाद, आपको मैलवेयर से संबंधित भी हटाना होगा फ़ाइलें और फ़ोल्डर्स। निम्नलिखित कदम उठाने हैं:

अपने कंप्यूटर की हार्ड ड्राइव से मैलवेयर को मैन्युअल रूप से हटाने के बाद, आपको किसी भी शीर्ष परिणाम ब्राउज़र एक्सटेंशन को अनइंस्टॉल करने की भी आवश्यकता होगी। सेटिंग्स पर जाएँ > आपके द्वारा उपयोग किए जा रहे ब्राउज़र पर एक्सटेंशन और ऐसे सभी एक्सटेंशन हटा दें जिनसे आप परिचित नहीं हैं। वैकल्पिक रूप से, आप अपने ब्राउज़र को डिफ़ॉल्ट पर रीसेट कर सकते हैं क्योंकि इससे कोई एक्सटेंशन भी निकल जाएगा।

सारांशसिल्वर स्पैरो मैलवेयर रहस्यमय बना रहता है क्योंकि यह लंबे समय के बाद भी अतिरिक्त पेलोड डाउनलोड नहीं करता है। इसका मतलब यह है कि हमें इस बात का अंदाजा नहीं है कि मैलवेयर को क्या करने के लिए डिज़ाइन किया गया था, जिससे मैक उपयोगकर्ता और सुरक्षा विशेषज्ञ हैरान रह गए कि इसका क्या मतलब है। दुर्भावनापूर्ण गतिविधियों की कमी के बावजूद, मैलवेयर की उपस्थिति ही संक्रमित उपकरणों के लिए खतरा बन जाती है। इसलिए, इसे तुरंत हटा दिया जाना चाहिए और इसके सभी निशान हटा दिए जाने चाहिए।

यूट्यूब वीडियो: सब कुछ जो आपको जानना आवश्यक है जब मैक नए सिल्वर स्पैरो मैलवेयर से संक्रमित हो जाता है

09, 2025